运维安全审计系统关注内部风险(“我们自己有没有安全问题”),重点是服务器、应用的安全性与合规性;网络安全审计系统关注外部威胁(“谁在攻击我们”),重点是网络层面的安全事件,如恶意流量、入侵尝试。

运维安全审计系统和网络安全审计系统的区别:不止是名字上的差异

很多朋友觉得运维安全审计系统和网络安全审计系统,不就是换了个马甲吗?其实不然,它们关注的重点和审计内容有着本质区别,就像医生和护士,虽然都在医院工作,但职责完全不同。

这篇文章会深入探讨两者的差异,让你彻底明白它们各自的“地盘”和“职责”。读完后,你就能清晰地判断在什么场景下需要哪种系统,避免选择错误造成安全漏洞。

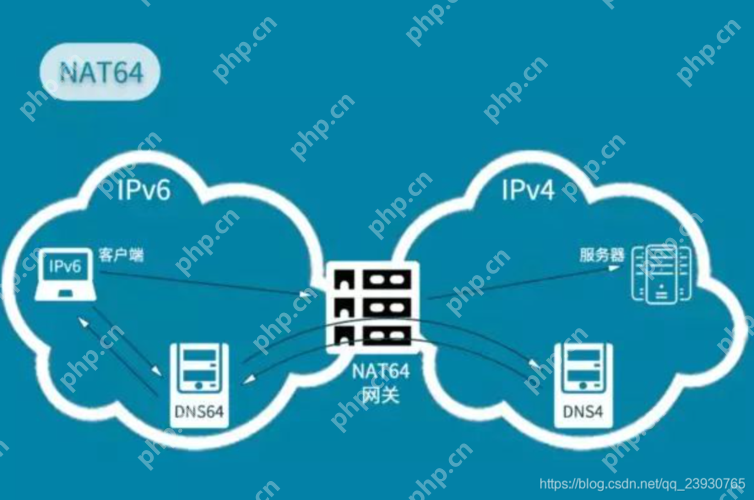

先说说基础概念。网络安全审计系统关注的是网络层面的安全事件,它像个“守门员”,监控着进出网络的数据流,查找恶意流量、入侵尝试、数据泄露等等。它关注的是网络边界安全,以及网络内部的通信安全。 举个例子,它会记录所有访问服务器的IP地址、访问时间、访问内容,并分析是否存在异常访问行为。

而运维安全审计系统则更侧重于服务器、应用等内部系统的安全性和合规性。它像个“内务官”,关注的是系统内部的配置、操作、变更等,确保系统运行的稳定性和安全性。它会审计系统管理员的操作,数据库的变更,应用软件的更新等等。比如,它会记录谁修改了服务器的配置,修改了什么内容,以及修改的时间。

关键的区别在于审计的范围和目标。网络安全审计系统关注的是外部威胁,关注的是“谁在攻击我们”,而运维安全审计系统关注的是内部风险,关注的是“我们自己有没有安全问题”。

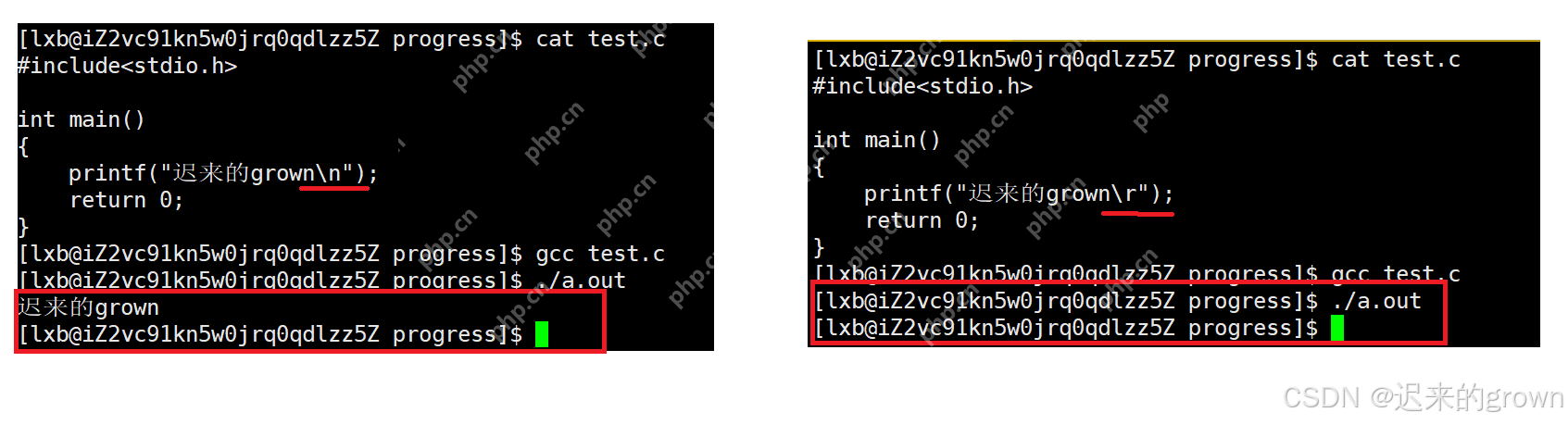

接下来,我们用代码示例来更清晰地说明。当然,这只是简化的示例,实际系统远比这复杂。

网络安全审计系统示例 (Python伪代码):

class NetworkAudit: def __init__(self, log_file): self.log_file = log_file def analyze_log(self): # 解析日志文件,提取IP地址、端口、协议等信息 # 使用机器学习算法检测异常流量 # 生成安全报告 pass # 这里省略具体的实现细节 def detect_intrusion(self): # 检测入侵尝试,例如暴力破解、SQL注入等 pass def detect_data_leak(self): # 检测数据泄露,例如敏感信息外泄 pass

运维安全审计系统示例 (Python伪代码):

class OpsAudit: def __init__(self, db_connection): self.db_connection = db_connection def audit_user_action(self, user, action, resource): # 记录用户操作,例如修改配置文件、重启服务器等 # 使用数据库记录操作日志 self.db_connection.log(user, action, resource) def audit_config_change(self, config_file, changes): # 记录配置文件变更 self.db_connection.log_config_change(config_file, changes) def check_compliance(self): # 检查系统是否符合安全合规性要求 pass

看到这里,你应该对两者有了更清晰的认识。 选择哪种系统,取决于你的需求。如果你更关注网络攻击,需要一个全面的网络安全监控系统;如果你更关注内部安全和合规性,则需要一个运维安全审计系统。当然,理想情况下,两者结合使用,才能构建一个更完善的安全体系。

最后,需要提醒的是,任何审计系统都不是万能的。它们都需要定期维护和更新,才能有效地发挥作用。 选择合适的系统,并正确地配置和使用它,才是关键。 别忘了,安全是一个持续改进的过程,而不是一劳永逸的事情。